Netcat - Netcat

эта статья содержит инструкции, советы или практические советы. (Июнь 2016 г.) |

В netcat команда | |

| Оригинальный автор (ы) | * Хоббит * |

|---|---|

| Разработчики) | Исследования птиц |

| изначальный выпуск | 28 октября 1995 г.[1] |

| Стабильный выпуск | 1.10 / 2 января 2007 г. |

| Операционная система | Unix и Unix-подобный, ДОС, Майкрософт Виндоус, Windows CE |

| Тип | Сеть полезность |

| Лицензия | Оригинальная версия: кастом, снисходительный лицензия Версия GNU: GPL Версия OpenBSD: BSD |

| Интернет сайт | nc110 |

netcat (часто сокращенно NC) - это компьютерная сетевая утилита для чтения и записи в сетевые соединения с использованием TCP или UDP. В команда разработан, чтобы быть надежным бэкэнд которые могут использоваться напрямую или легко управляться другими программами и скриптами. В то же время это многофункциональный инструмент для отладки и исследования сети, поскольку он может создавать практически любое соединение, которое может понадобиться его пользователю, и имеет ряд встроенных возможностей.

В его список функций входит сканирование портов, передача файлов и прослушивание портов, и его можно использовать в качестве задняя дверь.

особенности

Возможности оригинального netcat включают:[2]

- Исходящие или входящие соединения TCP или UDP с любыми портами или с них

- Полный Прямая / обратная проверка DNS, с соответствующими предупреждениями

- Возможность использовать любой локальный исходный порт

- Возможность использовать любой локально настроенный сетевой адрес источника

- Встроенные возможности сканирования портов с рандомизацией

- Встроенная возможность свободной маршрутизации от источника

- Может читать аргументы командной строки из стандартного ввода

- Режим медленной отправки, одна строка каждые N секунд

- Шестнадцатеричный дамп переданных и полученных данных

- Дополнительная возможность разрешить другой программной службе устанавливать соединения

- Необязательный телнет -опции ответчик

Такие переписчики, как GNU и OpenBSD, поддерживают дополнительные функции. Например, OpenBSD nc поддерживает TLS, а GNU netcat изначально поддерживает туннелирование режим, поддерживающий UDP и TCP (опционально позволяющий туннелировать один через другой) в одной команде,[3] где для других версий может потребоваться передача данных из одного экземпляра netcat в другой.

Примеры

Открытие прямого подключения к порту 25

nc mail.server.net 25

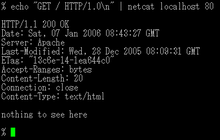

Выполнение HTTP-запроса

printf "GET /index.html HTTP / 1.0 r nHost: info.cern.ch r n r n" | NC info.cern.ch 80Полный ответ (включая заголовки HTTP) будет выведен на стандартный вывод.

Настройка одноразового веб-сервера на порту 8080 для представления содержимого файла

{ printf 'HTTP / 1.0 200 OK r nContent-Length:% d r n r n' "$(wc -c )"; cat some.file; } | nc -l 8080 Затем к файлу можно будет получить доступ через веб-браузер по адресу http: // servername: 8080 /. Netcat передает файл только один раз первому подключенному клиенту, а затем завершает работу; он также предоставляет длину содержимого для ожидающих его браузеров. (Это должно нормально работать в локальной сети, но потенциально может выйти из строя с любым межсетевым экраном между ними.). В некоторых версиях netcat, таких как netcat-Traditional в Debian 8.6, вам нужно указать -p перед номером порта.

Проверка того, открыты ли порты UDP (-u) 80–90 на 192.168.0.1 с использованием ввода-вывода нулевого режима (-z)

NC -vzu 192.168.0.1 80-90

Обратите внимание, что тесты UDP всегда отображаются как «открытые».

Проверьте, открыт ли UDP-порт: простой UDP-сервер и клиент

Этот тест полезен, если у вас есть доступ оболочки к серверу, который необходимо протестировать, но вы не знаете, есть ли брандмауэр, блокирующий определенный порт UDP на сервере.

На принимающем хосте, то есть на сервере, порт которого необходимо проверить, сделайте следующее:

nc -l -u -p 4171

На передающем хосте сделайте следующее - обратите внимание, что servname это имя хоста прослушивающего хоста:

nc -u имя серв 4172

Если текст, набранный на хосте-отправителе (введите что-нибудь и нажмите Enter), отображается также на хосте прослушивания, то порт UDP 4172 открыт. Если он не открыт, вы получите сообщение об ошибке, например «В соединении отказано».

Есть нюанс. На некоторых машинах IPv6 может быть версией IP по умолчанию для использования netcat. Таким образом, с хостом, указанным в имени хоста, связываются с использованием IPv6, и пользователь может не знать об этом. Порты могут казаться закрытыми в тесте, даже если они будут открыты при использовании IPv4. Это может быть трудно заметить, и может возникнуть ложное впечатление, что порт заблокирован, хотя на самом деле он открыт. Вы можете принудительно использовать IPv4, добавив -4 к вариантам NC команды.

Канал через UDP (-u) с временем ожидания (-w) в 1 секунду к "loggerhost" на порту 514

echo '<0> сообщение' | nc -w 1 -u loggerhost 514

Сканирование портов

Необычное использование netcat является сканирование портов. Netcat не считается лучшим инструментом для этой работы, но этого может быть достаточно (более продвинутый инструмент Nmap )

нк -v -n -z -w 1 192.168.1.2 1-1000

В -n параметр здесь предотвращает поиск DNS, -z делает NC не получать никаких данных с сервера, и -w 1 устанавливает тайм-аут соединения после 1 секунды бездействия.

Прокси

Еще одно полезное поведение - использование netcat как прокси. И порты, и хосты могут быть перенаправлены. Взгляните на этот пример:

nc -l 12345 | nc www.google.com 80

Порт 12345 представляет запрос.

Это начинает NC сервер на порт 12345, и все соединения перенаправляются на google.com:80. Если веб-браузер запрашивает NC, запрос будет отправлен в Google, но ответ не будет отправлен в веб-браузер. Это потому трубы однонаправлены. Это можно обойти с помощью именованный канал к перенаправить в ввод и вывод.

mkfifo backpipenc -l 12345 0обратная труба

В -c опция также может использоваться с ncat реализация:[4]

ncat -l 12345 -c 'nc www.google.com 80'

Использование именованного канала - более надежный метод, потому что использование -c опция предоставляет только одноразовый прокси.

Еще одна полезная функция - проксирование SSL-соединений. Таким образом, трафик не может быть просмотрен в приложениях для прослушивания проводов, таких как WireShark. В UNIX это можно сделать, используя mkfifo, netcat, и openssl.

mkfifo tmp mkfifo tmp2 NC -l 8080 -k> tmp & в то время как правда; делать openssl s_client -connect www.google.com:443 -quiet tmp2 сделанный Делаем любой процесс сервером

netcat может использоваться для превращения любого процесса в сетевой сервер. Он может прослушивать порт и передавать получаемые данные этому процессу.

В -e option порождает исполняемый файл, ввод и вывод которого перенаправляются через сетевой сокет.

Например, можно открыть процесс оболочки для удаленных компьютеров.

Для этого на компьютере A с IP-адресом 192.168.1.2 выполните следующую команду:

$ nc -l -p 1234 -e / bin / shЗатем с любого другого компьютера в той же сети можно запустить этот NC команда:

$ NC 192.168.1.2 1234ls -laвсего 4288drwxr-xr-x 15 фиктивных пользователей 4096 17.02.2009, 07:47.drwxr-xr-x 4 фиктивных пользователя 4096 18.01.2009 21:22 ..-rw ------- 1 фиктивные пользователи 8192 16.02.2009 19:30 .bash_history-rw-r - r-- 1 фиктивные пользователи 220 18.01.2009 21:04 .bash_logout...Таким образом, -e вариант можно использовать для создания элементарного задняя дверь. Некоторые администраторы воспринимают это как риск и поэтому не позволяют netcat на компьютере.

ncat

Ncat - это инструмент, аналогичный netcat, предоставляемый Nmap люкс[5]. «Хотя Ncat не построен на каком-либо коде из« традиционного »Netcat (или любой другой реализации), Ncat определенно основан на Netcat по духу и функциональности».[6]

Возможности Ncat включают в себя: возможность связывать Ncats вместе, перенаправлять порты TCP и UDP на другие сайты, поддержку SSL и прокси-соединения через прокси-серверы SOCKS4 или HTTP (метод CONNECT) (также с дополнительной аутентификацией прокси).[7]

- Подключитесь к example.org через TCP-порт 8080.:

ncat example.org 8080 - Слушайте соединения на TCP-порту 8080.:

ncat -l 8080 - Перенаправьте TCP-порт 8080 на локальном компьютере на хост на порт 80.:

ncat --sh-exec "ncat example.org 80" -l 8080 --keep-open - Привяжите к TCP-порту 8081 и прикрепите / bin / bash, чтобы мир мог получить свободный доступ. :

ncat --exec "/ bin / bash" -l 8081 --keep-open - Привяжите оболочку к TCP-порту 8081, ограничьте доступ к хостам в локальной сети и ограничьте максимальное количество одновременных подключений до 3:

ncat --exec "/ bin / bash" --max-conns 3 --allow 192.168.0.0/24 -l 8081 --keep-open- Подключитесь к smtphost: 25 через сервер SOCKS4 на порту 1080:

ncat --proxy socks4host --proxy-type socks4 --proxy-auth user smtphost 25 - Создайте прокси-сервер HTTP на порту localhost 8888.:

ncat -l - тип прокси http localhost 8888 - Отправьте файл через TCP-порт 9899 с хоста 2 (клиента) на хост 1 (сервер).

пользователь @ HOST1 $ ncat -l 9899 > выходной файлпользователь @ HOST2 $ ncat HOST1 9899 <входной файл

- Перенос в другую сторону, превращая Ncat в «однофайловый» сервер.

пользователь @ HOST1 $ ncat -l 9899 <входной файлпользователь @ HOST2 $ ncat HOST1 9899 > выходной файл

Передача зашифрованных файлов

Предположим, у вас есть SSH-туннель, и вы хотите скопировать файл на удаленный компьютер. Вы могли бы просто scp это напрямую, но это открывает другое соединение. Цель состоит в том, чтобы повторно использовать существующее соединение. Для этого можно использовать netcat:

Когда вы входите по SSH, добавьте -L 31000: 127.0.0.1: 31000 (это переадресация портов, отправка всего с порта 31000 на удаленной машине на тот же порт на локальной машине)

- На пульте:

ncat -lvnp 31000 127.0.0.1> файл - На местном:

ncat -v -w 2 127.0.0.1 31000 <файл

Никаких дополнительных накладных расходов. TCP заботится об исправлении ошибок. SSH уже зашифровал канал.

Порты и повторные реализации

Первоначальная версия netcat была Unix программа. Последняя версия (1.10) была выпущена в марте 1996 года.[2]

Есть несколько реализаций на POSIX системы, включая перезапись с нуля, например GNU netcat[8] или OpenBSD netcat,[9] последний из которых поддерживает IPv6 и TLS. Версия OpenBSD была перенесена на FreeBSD база[10] и Windows / Cygwin.[11] Mac OS X поставляется с netcat, установленным в OSX 10.13, или пользователи могут использовать MacPorts установить вариант.[12]

А ДОС версия netcat называется NTOOL входит в FreeDOS Группа пакетов Сети.[13] Он основан на стеке WatTCP и лицензирован под Общественная лицензия Европейского Союза Версия 1.1.[14]

Известные порты для встроенных систем включают версии для Windows CE (названный "Netcat 4 wince"[15]) или для iPhone.[16]

BusyBox по умолчанию включает облегченную версию netcat.

Солярис 11 включает реализацию netcat на основе OpenBSD netcat.

Socat[17] это более сложный вариант netcat. Он больше и гибче, и в нем больше параметров, которые необходимо настроить для данной задачи. 1 февраля 2016 г. Сантьяго Занелла-Бегелин и Исследование уязвимостей Microsoft выпустил рекомендацию по безопасности в отношении составной Диффи-Хеллман параметр, который был жестко запрограммированный в OpenSSL реализация сокат.[18] Маловероятность того, что композит мог быть непреднамеренно введен в простое число требуется, вызвало подозрение саботаж представить задняя дверь уязвимость программного обеспечения.[19] Эта ошибка socat затронула версии 1.7.3.0 и 2.0.0-b8, она была исправлена в следующих выпусках 1.7.3.1 и 2.0.0-b9.[18]

Cryptcat[20] это версия netcat со встроенными возможностями транспортного шифрования.

В середине 2005 г. Nmap анонсировала еще одну инкарнацию netcat под названием Ncat.[5] Он предлагает новые возможности, такие как «посредничество при подключении», перенаправление TCP / UDP, поддержка клиентов и серверов SOCKS4, возможность «цепочки» процессов Ncat, проксирование HTTP CONNECT (и создание цепочек прокси), поддержка SSL-подключения / прослушивания и фильтрация IP-адресов / подключений. . подобно Nmap, Ncat - это кросс-платформенный.

В некоторых системах модифицированные версии или аналогичные утилиты netcat называются именами команд NC, ncat, pnetcat, сокат, носок, разъем, sbd.

Смотрите также

использованная литература

- ^ Хоббит (1995-10-28). «Доступен новый инструмент: Netcat». Bugtraq список рассылки. Получено 2019-06-05.

- ^ а б "Netcat 1.10". nc110.sourceforge.net. 2008-02-14. Получено 2019-06-05.

- ^ Джованни Джакобби (01.11.2006). «Проект GNU Netcat». Получено 2020-03-22.

- ^ «Руководство пользователя Ncat: выполнение команд». Nmap. Получено 2019-06-05.

- ^ а б «Ncat - Netcat для 21 века». Nmap. 2009-07-08. Получено 2019-06-05.

- ^ "ncat (1) - Справочное руководство Ncat". manpages.debian.org. 2016-12-18. Получено 2019-06-05.

- ^ https://nmap.org/ncat/

- ^ Джованни Джакобби (01.11.2006). «Проект GNU Netcat». Получено 2019-06-05.

- ^ "OpenBSD CVSWeb: /src/usr.bin/nc/". OpenBSD. Получено 2019-06-05.

- ^ delphij (06 февраля 2005 г.). «Содержимое /release/5.4.0/usr.bin/nc/Makefile». FreeBSD. Получено 2019-06-05.

- ^ Томас Линден (02.03.2011). "Порт Netcat OpenBSD Cygwin 1.10.2.3". Daemon.de. Получено 2019-06-05.

- ^ "MacPorts Portfiles: netcat". MacPorts. Получено 2019-06-05.

- ^ "ibiblio.org FreeDOS Group - Сеть". ibiblio. 2019-03-03. Получено 2019-06-05.

- ^ Юрген Хоффманн (03.11.2018). "различные инструменты". Получено 2019-06-05.

- ^ Андреас Бишофф (07.06.2010). "Netcat 4 вздрагивает". Получено 2019-06-05.

- ^ «Версия 835: / trunk / data / netcat». 2008-08-18. Получено 2019-06-05.

- ^ "socat - реле многоцелевое". 2019-04-06. Получено 2019-06-05.

- ^ а б "Консультации по безопасности Socat 7". 2016-02-01. Получено 2019-06-05.

- ^ Чиргвин, Ричард (03.02.2016). «Сокат захлопывает бэкдор, разжигает захватывающий детектив». Реестр. Получено 2019-06-05.

- ^ «Проект CryptCat». 2005-10-18. Получено 2019-06-05.

внешние ссылки

- Официальный веб-сайт

- – Linux Команды пользователя Руководство по эксплуатации