Каталог АНБ АНТ - NSA ANT catalog

В Каталог АНБ АНТ это 50-страничный классифицированный технология листинга документов, доступная Соединенные Штаты Агентство национальной безопасности (АНБ) Операции специализированного доступа (TAO) Отделом передовых сетевых технологий (ANT) для помощи в кибер-наблюдении. Большинство устройств описываются как уже работающие и доступные гражданам США и членам Пять глаз альянс. В соответствии с Der Spiegel, которая опубликовала каталог 30 декабря 2013 года, «Список читается как каталог почтовых заказов, из которого другие сотрудники АНБ могут заказывать технологии у подразделения ANT для получения данных своих целей».[1][2][3][4][5][6][7][8][9] Документ создан в 2008 году.[10]

Исследователь безопасности Джейкоб Аппельбаум выступил с речью на Конгресс Хаоса Коммуникаций в Гамбург, Германия, в котором он подробно описал методы, которые одновременно опубликовали Der Spiegel В статье, в соавторстве которой он находится, говорится, что АНБ использует в своих усилиях по слежке в США и за рубежом.[6][11]

Цены на товары в каталоге варьируются от бесплатных (обычно для программного обеспечения) до 250 000 долларов США.[1]

Фон

В 2013, Der Spiegel опубликовал статью, в соавторстве с Джейкоб Аппельбаум, Джудит Хорхерт и Кристиан Штёкер, которые разоблачили «набор инструментов» АНБ. Их источник документа не разглашается. Хотя это исходило от одного из информационных агентств, располагающего документами, просочившимися бывшим подрядчиком АНБ. Эдвард Сноуден,[12] эксперт по безопасности Брюс Шнайер сказал, что он не «верит, что каталог TAO взят из документов Сноудена. Я думаю, что есть еще один источник информации».[12][неудачная проверка ][13]

Описанные в документе эксплойты в основном нацелены на устройства производства американских компаний, в том числе яблоко,[14] Cisco, Dell, Juniper Networks, Maxtor, Seagate, и Western Digital, хотя в документе нет ничего, что свидетельствовало бы о причастности компаний.[1][15] После Der Spiegel показали, что АНБ имеет возможность внедрять программное обеспечение в айфоны Используя продукт ANT под названием DROPOUTJEEP, Apple опубликовала заявление, в котором отрицала какие-либо предварительные сведения о шпионском программном обеспечении АНБ, и заявила, что они будут принимать меры для защиты своих клиентов от атак безопасности «независимо от того, кто за ними стоит».[16] Cisco собрала группу реагирования на инциденты, связанные с безопасностью продуктов Cisco (PSIRT), для расследования взлома.[17]

Список возможностей

В документе NSA ANT содержатся ссылки на кодовые слова для аппаратных и программных технологий наблюдения, доступных NSA.[18]

- БУЛЬДОЗЕР: Технология, которая создает скрытый беспроводной мост, позволяющий персоналу АНБ удаленно управлять системой по беспроводной сети.[15][19]

- КОНДИГРАММА: 40 000 австралийских долларов растяжка устройство, которое имитирует GSM вышка сотового телефона.

COTTONMOUTH-I

COTTONMOUTH-I - ХЛОПОК: (см. изображение справа) Семейство модифицированных разъемов USB и Ethernet, которые можно использовать для установки троянский конь программное обеспечение и работать как беспроводные мосты, обеспечивающий скрытый удаленный доступ к целевой машине.[20] COTTONMOUTH-I - это USB-штекер, в котором TRINITY используется в качестве цифрового ядра, а HOWLERMONKEY - в качестве радиопередатчика. Стоимость в 2008 году была чуть выше 1 миллиона долларов за 50 единиц.

- COTTONMOUTH-II развертывается в USB-разъеме (а не в вилке) и стоит всего 200 тысяч долларов за 50 единиц, но требует дальнейшей интеграции в целевой компьютер, чтобы превратиться в развернутую систему.

- COTTONMOUTH-III - это стек Ethernet и USB-разъем, который стоит около 1,25 миллиона долларов за 50 устройств.

- CROSSBEAM - это «модуль связи GSM, способный собирать и сжимать голосовые данные» [21]

- CTX4000: Непрерывная волна радиолокационное устройство, которое может «освещать» цель системы для сбора информации «вне сети».[22]

- ЦИКЛОН-HX9 - Маршрутизатор базовой станции GSM

- DEITYBOUNCE: Технология, устанавливающая задняя дверь программный имплант на Dell PowerEdge серверов через BIOS материнской платы и RAID-контроллеры.[23][24]

- DROPOUTJEEP: «Программный имплант для Apple iPhone, который использует модульные приложения для миссий для обеспечения определенной функциональности SIGINT. Эта функциональность включает возможность удаленного извлечения / извлечения файлов с устройства. Получение SMS, получение списка контактов, голосовая почта, геолокация, горячий микрофон, захват камеры, определение местоположения вышки сотовой связи и т. д. Командование, управление и кража данных могут происходить через SMS-сообщения или соединение для передачи данных GPRS. Все коммуникации с имплантатом будут скрытыми и зашифрованными ».[8]

- EBSR представляет собой «активную трехдиапазонную базовую станцию GSM с внутренней поддержкой 802.11 / GPS / телефонной трубки» [25]

- РАЗВЛЕЧЕНИЕ

- FEEDTROUGH: Программное обеспечение, которое может проникать через брандмауэры Juniper Networks, позволяя устанавливать другое программное обеспечение, развернутое АНБ, на мэйнфреймы.[1][9][26]

ФЕЙЕРВОК

ФЕЙЕРВОК - ФЕЙЕРВОК: (см. Изображение справа) Устройство, которое выглядит идентично стандартному RJ45 сокет, который позволяет вводить или отслеживать и передавать данные с помощью радиотехнологии.[27] с помощью приемопередатчика HOWLERMONKEY RF. Например, он может создать VPN на целевой компьютер. Стоимость в 2008 году: 537 тысяч долларов за 50 единиц.

- ФОКСАСИД: Технология, которая может устанавливать шпионское ПО с помощью «квантовой вставки», способной заражать шпионское ПО на уровне пакетов. (Не пронумерован, потому что FOXACID может быть или не входить в каталог АНТ ANT; источники различаются.)

- ГЕНЕЗИС

- GINSU: технология, которая использует устройство шины PCI в компьютере и может переустанавливаться при загрузке системы.[28]

- GOPHERSET: программное обеспечение GSM, которое использует API SIM-карты телефона (SIM Toolkit или STK) для управления телефоном с помощью удаленных команд.[29]

- GOURMETTROUGH: Настраиваемый пользователем имплант персистентности для некоторых межсетевых экранов Juniper Networks.[22]

- ХАЛЛЮКСВОДА: Эксплойт через черный ход для межсетевых экранов Huawei Eudemon.[22]

- HEADWATER: технология постоянного бэкдора, которая может устанавливать шпионское ПО с помощью «квантовой вставки», способной заражать шпионское ПО на уровне пакетов на Huawei маршрутизаторы.[22]

РЕВУН

РЕВУН - HOWLERMONKEY: (см. Изображение справа) A РФ приемопередатчик, который позволяет (в сочетании с цифровыми процессорами и различными методами имплантации) извлекать данные из систем или позволяет управлять ими удаленно.

- IRATEMONK: технология, которая может проникнуть в прошивку жестких дисков, производимых Maxtor, Samsung, Seagate и Western Digital.[30]

- IRONCHEF: Технология, которая может «заразить» сети, установив себя в компьютерный ввод-вывод. BIOS.[15] IRONCHEF включает также "Straitbizarre" и "Unitedrake", которые были связаны со шпионским программным обеспечением. REGIN.[31]

- JUNIORMINT

- JETPLOW: Прошивка, которая может быть имплантирована для создания постоянного бэкдора в Cisco Межсетевые экраны серии PIX и ASA.[22]

- LOUDAUTO: радиочастотное устройство для прослушивания со светоотражателем за 30 долларов.[22]

ТРИНИТИ

ТРИНИТИ - МАЭСТРО-II: а многокристальный модуль размером с монету, которая служит ядром для нескольких других продуктов. Модуль содержит 66 МГц ARM7 процессор, 4 МБ флэш-памяти, 8 МБ оперативной памяти и FPGA с 500 000 ворот. Стоимость единицы: 3–4 тыс. Долларов (в 2008 г.) Он заменяет модули предыдущего поколения, основанные на HC12 микроконтроллер.

- ОБЕЗЬЯННЫЙ КАЛЕНДАРЬ: Программа, которая передает информацию о местоположении мобильного телефона в виде скрытого текстового сообщения.

- ТУМАННОСТЬ

- NIGHTSTAND: Портативная система, устанавливающая эксплойты Microsoft Windows по беспроводной сети на расстоянии до восьми миль.[22]

- NIGHTWATCH: Портативный компьютер, используемый для восстановления и отображения видеоданных из сигналов VAGRANT; используется вместе с источником радара, таким как CTX4000, для освещения цели и получения от нее данных.

- PICASSO: Программное обеспечение, которое может собирать данные о местоположении мобильного телефона, метаданные вызовов, получать доступ к микрофону телефона, чтобы подслушивать разговоры поблизости.[29]

- PHOTOANGLO: совместный проект NSA / GCHQ по разработке радиолокационной системы для замены CTX4000.[22]

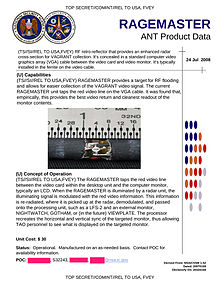

- RAGEMASTER: (см. Изображение выше, справа) Скрытое устройство за 30 долларов, которое перехватывает видеосигнал с компьютера цели. VGA вывод сигнала, чтобы АНБ могло видеть, что находится на целевом настольном мониторе. Он питается от удаленного радара и реагирует, модулируя красный сигнал VGA (который также излучается чаще всего). DVI порты) в РЧ-сигнал, который он повторно излучает; этот способ передачи имеет кодовое название VAGRANT. RAGEMASTER обычно устанавливается / скрывается в ферритовый дроссель целевого кабеля. Оригиналы документов датированы 24 июля 2008 г. Доступны несколько приемных / демодулирующих устройств, например НОЧНОЙ ДОЗОР.[6]

- SCHOOLMONTANA: Программное обеспечение, которое делает имплантаты DNT устойчивыми на ЮНОС -основан (FreeBSD -вариант) Маршрутизаторы / межсетевые экраны J-серии.[22]

- SIERRAMONTANA: Программное обеспечение, которое делает имплантаты DNT постоянными на маршрутизаторах / межсетевых экранах серии M на базе JUNOS.[22]

- STUCCOMONTANA: Программное обеспечение, которое делает имплантаты DNT постоянными на маршрутизаторах / межсетевых экранах серии T.[22]

- SOMBERKNAVE: Программное обеспечение, которое может быть имплантировано на Windows XP система, позволяющая дистанционно управлять им из штаб-квартиры АНБ.

- SOUFFLETROUGH: программное обеспечение для внедрения BIOS, которое может взломать межсетевые экраны Juniper Networks серий SSG300 и SSG500.[22]

ВОРОБЬЕ II

ВОРОБЬЕ II - SPARROW II: (см. Изображение справа) Маленький компьютер, предназначенный для WLAN сбор, в том числе из БПЛА. Оборудование: IBM Питание ПК Процессор 405GPR, 64 МБ SDRAM, 16 МБ встроенной памяти, 4 mini PCI слоты CompactFlash слот и оборудование 802.11 B / G. Бег Linux 2.4 и программный пакет BLINDDATE. Цена за единицу (2008 г.): 6 тыс. Долларов.

- SURLYSPAWN: технология отслеживания нажатия клавиш, которую можно использовать на удаленных компьютерах, не подключенных к Интернету.

- SWAP: технология, которая может перепрограммировать BIOS многопроцессорных систем, которые работают FreeBSD, Linux, Солярис, или же Windows.

- TAWDRYARD

- TOTECHASER

- ПОЛНОСТЬЮ: Программное обеспечение, которое может быть имплантировано на мобильный телефон Windows, позволяющее полностью дистанционно управлять.

- ТРИНИТИ: (см. Изображение справа) Более новый и более мощный многокристальный модуль, использующий 180 МГц ARM9 процессор, 4 МБ флэш-памяти, 96 МБ SDRAM и FPGA с 1 миллионом вентилей. Меньше копейки. Ориентировочная стоимость (2008 г.) 625 тысяч долларов за 100 единиц.

- ГИДРАВЛИЧЕСКИЙ ВЫКЛЮЧАТЕЛЬ: портативный «инструмент для чистовой обработки», который позволяет оператору определять точное местоположение ближайшего мобильного телефона.

- WISTFULTOLL

Смотрите также

- Проверка адреса компьютера и интернет-протокола (CIPAV) - троян ФБР

- Duqu - шпионский червь

- Группа уравнений - высокоразвитая секретная группа компьютерного шпионажа, подозреваемая в связях с АНБ.

- FinFisher - троян частного сектора, используемый несколькими государствами

- MiniPanzer и MegaPanzer - Швейцарские трояны, спонсируемые государством

- R2D2 (троян) - немецкий троян, спонсируемый государством

- ТЕМПЕСТ - Стандарты NSA по электромагнитной защите

- Воин Гордость - более свежие (2010 г.) возможности NSA / GCHQ по сравнению со смартфонами

- Закон о помощи в коммуникации для правоохранительных органов - КАЛЕЯ

- Tempora

- Игровой набор АНБ

Рекомендации

- ^ а б c d Аппельбаум, Якоб и Штёкер, Кристиан (29 декабря 2013 г.). "Покупка шпионского снаряжения: в каталоге рекламируется набор инструментов АНБ". Der Spiegel. Получено 1 января, 2014.

- ^ Хэтэуэй, Джей (30 декабря 2013 г.). «У АНБ есть почти полный черный доступ к iPhone от Apple». Daily Dot. Получено 1 января, 2014.

- ^ Кондлифф, Джейми (31 декабря 2013 г.). «У АНБ есть безумно хороший бэкдор-доступ к iPhone». Gizmodo. Получено 1 января, 2014.

- ^ Эдвардс, Джим (30 декабря 2013 г.). «ДОКУМЕНТЫ: У АНБ« 100% успешность »установки шпионского ПО на iPhone». Business Insider. Получено 1 января, 2014.

- ^ "De l'interception de colis à l'espionnage de l'écran, discoveraire des outils de la NSA". Le Monde. 30 декабря 2013 г.. Получено 1 января, 2014.

- ^ а б c Саттер, Рафаэль (30 декабря 2013 г.). «Защитник конфиденциальности раскрывает шпионское снаряжение АНБ на собрании». ABC News. Архивировано из оригинал 31 декабря 2013 г.. Получено 1 января, 2014.

- ^ Хардавар, Девиндра (31 декабря 2013 г.). «Сообщается, что iPhone был полностью взломан АНБ с 2008 года (обновление: Apple отрицает сотрудничество с АНБ)». Венчурный бит. Получено 1 января, 2014.

- ^ а б Каин, Эрик (30 декабря 2013 г.). «Сообщается, что АНБ имеет полный доступ к Apple iPhone». Forbes. Получено 1 января, 2014.

- ^ а б Зеттер, Ким (30 декабря 2013 г.). «Хакеры АНБ получают« незабываемые впечатления »с богатым каталогом настраиваемых инструментов». Проводной. Получено 1 января, 2014.

- ^ Лоулер, Ричард (31 декабря 2013 г.). «Утечка документов подробно описывает программу АНБ 2008 года по взлому и удаленному управлению iPhone». Engadget. Получено 1 января, 2014.

- ^ Мик, Джейсон (31 декабря 2013 г.). «Налоги и шпион: как АНБ может взломать любого американца, хранит данные 15 лет». Daily Tech. Архивировано из оригинал 24 августа 2014 г.. Получено 1 января, 2014.

- ^ а б Кирк, Джереми (30 декабря 2013 г.). «АНБ перехватывает компьютерные поставки, чтобы установить шпионское ПО». Computerworld. ISSN 0010-4841. Архивировано из оригинал 1 января 2014 г.. Получено 9 сентября 2014.

- ^ Стиеннон, Ричард. "Есть ли второй лидер АНБ?".

- ^ Кэмпбелл, Микки (30 декабря 2013 г.). «АНБ работало над шпионским ПО для iPhone для удаленного мониторинга пользователей, как показывают утечки документов». Apple Insider. Получено 1 января, 2014.

- ^ а б c Галлахер, Шон (31 декабря 2013 г.). «Ваш USB-кабель, шпион: в каталоге магии наблюдения АНБ». Ars Technica. Получено 1 января, 2014.

- ^ Хьюз, Нил (31 декабря 2013 г.). «Apple заявляет, что не знала о шпионаже АНБ за iPhone, и клянется защищать конфиденциальность клиентов». Apple Insider. Получено 1 января, 2014.

- ^ Брэндон, Рассел (30 декабря 2013 г.). «Элитные хакеры АНБ могут захватить ваш Wi-Fi на расстоянии 12,8 км». Грани. Получено 1 января, 2014.

- ^ Элмер-ДеВитт, Филип (31 декабря 2013 г.). «Apple, Джейкоб Аппельбаум и Агентство национальной безопасности». Удача. Получено 1 января, 2014.

- ^ Страница каталога GINSU NSA ANT: Файл: NSA_GINSU.jpg (публично не известно, что у них есть собственная страница в каталоге)

- ^ Хессельдаль, Арик (30 декабря 2013 г.). «Вы не поверите всему безумному оборудованию, которое АНБ использует для шпионажа». Все цифровые. Получено 1 января, 2014.

- ^ Шнайер, Брюс (2014-02-21). "ПЕРЕКРЕСТОК: Подвиг дня АНБ". Получено 2015-02-01.

- ^ а б c d е ж грамм час я j k л "Каталог эксплойтов ANT отдела почти для всех основных программ / оборудования / прошивок". LeakSource. 30 декабря 2013 г.. Получено 2 января, 2014.

- ^ Дармаван Салихун. «Бэкдор NSA BIOS a.k.a. God Mode Malware Part 1: DEITYBOUNCE» 29 января 2014 г.

- ^ Страница каталога DEITYBOUNCE NSA ANT: Файл: NSA DEITYBOUNCE.jpg

- ^ Шнайер, Брюс (2014-02-25). «EBSR: эксплойт дня АНБ». Получено 2015-02-01.

- ^ Уитвам, Райан (30 декабря 2013 г.). «АНБ регулярно перехватывает поставки ноутбуков для внедрения вредоносных программ, - говорится в отчете».. Экстремальные технологии. Получено 1 января, 2014.

- ^ Томсон, Иэн (31 декабря 2013 г.). «Как АНБ взламывает ПК, телефоны, маршрутизаторы, жесткие диски« со скоростью света »: утечки из каталога шпионских технологий». Реестр. Получено 1 января, 2014.

- ^ Страница каталога GINSU NSA ANT: Файл: NSA_GINSU.jpg

- ^ а б Эстес, Адам Кларк (31 декабря 2013 г.). "Заглянем в каталог шпионского снаряжения АНБ". Gizmodo Австралия. Получено 1 января, 2014.

- ^ Мейер, Дэвид (29 декабря 2013 г.). «Раскрыт каталог бэкдоров АНБ: цели включают Juniper, Cisco, Samsung, Huawei». Гигаом. Получено 1 января, 2014.

- ^ Стёкер, Кристиан; Розенбах, Марсель (25 ноября 2014 г.). "Trojaner Regin ist ein Werkzeug von NSA und GCHQ". Spiegel Online (на немецком). Получено 2 февраля 2015.