Криптографический одноразовый номер - Cryptographic nonce

Эта статья нужны дополнительные цитаты для проверка. (Ноябрь 2013) (Узнайте, как и когда удалить этот шаблон сообщения) |

В криптография, а nonce - произвольное число, которое можно использовать только один раз в криптографической коммуникации. По духу он похож на одноразовое слово, отсюда и название. Часто это случайный или же псевдослучайный номер, выданный в протокол аутентификации чтобы гарантировать, что старые коммуникации не могут быть повторно использованы в повторные атаки. Они также могут быть полезны как векторы инициализации И в криптографические хеш-функции.

Определение

Одноразовый номер - это произвольное число, которое используется только один раз в криптографическом сообщении в духе одноразовое слово. Они часто случайный или же псевдослучайный числа. Многие одноразовые номера также включают отметка времени для обеспечения точной своевременности, хотя для этого требуется синхронизация часов между организациями. Добавление клиентского одноразового номера ("cnonce") помогает улучшить безопасность некоторыми способами, как реализовано в дайджест-проверка подлинности доступа. Чтобы гарантировать, что одноразовый номер используется только один раз, он должен быть зависящим от времени (включая подходящую точную метку времени в его значении) или генерироваться с достаточным количеством случайных битов, чтобы гарантировать вероятностно незначительную вероятность повторения ранее сгенерированного значения. Некоторые авторы определяют псевдослучайность (или непредсказуемость) как требование для одноразового номера.[1]

использование

Аутентификация

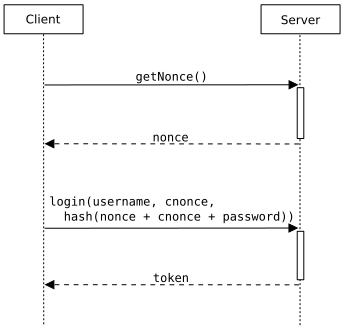

Протоколы аутентификации может использовать одноразовые номера, чтобы гарантировать, что старые сообщения не могут быть повторно использованы в повторные атаки. Например, одноразовые номера используются в HTTP дайджест-проверка подлинности доступа рассчитать MD5 дайджест пароль. Одноразовые номера различаются каждый раз при запросе аутентификации 401. код ответа представлен, таким образом делая повторные атаки практически невозможно. Сценарий заказа продуктов через Интернет может служить примером полезности одноразовых номеров в атаках воспроизведения. Злоумышленник может взять зашифрованную информацию и - без необходимости расшифровывать - может продолжать отправлять конкретный заказ поставщику, тем самым заказывая продукты снова и снова под тем же именем и информацией о покупке. Одноразовый номер используется для придания «оригинальности» данному сообщению, поэтому, если компания получит какие-либо другие заказы от того же человека с таким же одноразовым номером, она отклонит их как недействительные заказы.

Одноразовый номер может использоваться для обеспечения безопасности потоковый шифр. Если один и тот же ключ используется для нескольких сообщений, а затем используется другой одноразовый номер, чтобы гарантировать, что ключевой поток отличается для разных сообщений, зашифрованных этим ключом; часто используется номер сообщения.

Секретные значения nonce используются Подпись Лэмпорта схема как секрет подписывающей стороны, который может быть выборочно раскрыт для сравнения с общедоступными хэшами для создания и проверки подписи.

Векторы инициализации

Векторы инициализации могут называться одноразовыми номерами, поскольку они обычно случайны или псевдослучайны.

Хеширование

Одноразовые номера используются в системы доказательства работы для изменения входа в криптографическая хеш-функция чтобы получить хеш для определенного ввода, который удовлетворяет определенным произвольным условиям. При этом создать «желаемый» хэш становится гораздо сложнее, чем его проверить, перекладывая бремя работы на одну сторону транзакции или системы. Например, доказательство работы с использованием хеш-функций рассматривалось как средство борьбы с электронный спам путем принуждения отправителей электронной почты к поиску хеш-значения для электронного письма (которое включает метку времени, чтобы предотвратить предварительное вычисление полезных хешей для последующего использования), которое имело произвольное количество начальных нулей, путем хеширования того же ввода с большим количеством значений до тех пор, пока был получен «желаемый» хеш.

Точно так же биткойн блокчейн Алгоритм хеширования можно настроить на произвольную сложность, изменив требуемое минимальное / максимальное значение хеш-функции, чтобы количество биткойнов, присуждаемых за новые блоки, не увеличивалось линейно с увеличением вычислительной мощности сети при присоединении новых пользователей. Это также достигается за счет принуждения майнеров биткойнов добавлять значения nonce к хешируемому значению, чтобы изменить вывод алгоритма хеширования. Поскольку алгоритмы криптографического хеширования не могут быть легко предсказаны на основе их входных данных, это делает процесс хеширования блокчейна и возможность присуждения биткойнов чем-то вроде лотереи, когда первый «майнер», который найдет одноразовый номер, который обеспечивает желаемый хэш, получает биткойны. .

Смотрите также

Рекомендации

внешняя ссылка

- Сэм Руби Ведение блога на Nonce с реализацией

- RFC 2617 - HTTP-аутентификация: базовая и дайджест-аутентификация доступа

- RFC 3540 - Надежная сигнализация с явным уведомлением о перегрузке (ECN) с одноразовыми номерами

- RFC 4418 - UMAC: код аутентификации сообщения с использованием универсального хеширования

- Безопасность веб-служб